Q-net V6 Felhasználó azonosítások/autentikációk/hitelesítések

- A felhasználók beállításai a Q-net szoftver adatbázisában tárolódnak

- LDAP-alapú hitelesítés

- Bejelentkezési űrlap vagy egyponton történő bejelentkezés

Összefoglaló

A Q-net V6 rendszer működéséhez fontos, hogy képes legyen azonosítani(hitelesíteni) a rendszer felhasználóit és biztosítani számukra a szükséges jogosultságokat. A Q-net V6 rendszerének hitelesítésének módja a rendszergazdai felületen keresztül állítható be. A rendszer a következő hitelesítési módszereket támogatja (V6.0.9 vagy újabb):

Hitelesítési módszerek:

- Bejelentkezési űrlap használata felhasználónévhez jelszóhoz. A bejelentkezés során a felhasználónak mindkét adatot meg kell adnia. A rendszer a Q-net adatbázis vagy az LDAP nyilvántartás segítségével ellenőrzi, hogy a felhasználónév/jelszó pár érvényes-e.

- Windows tartományon keresztüli egyponton történő bejelentkezés (SSO). A bejelentkezési folyamat során a böngészők az NTLM vagy a Negotiate protokollon keresztül elküldik a hitelesített felhasználónevet(jelszó nélkül), az alkalmazás szervernek. Ebben az esetben a szerver csak a Q-net adatbázisban vagy az LDAP nyilvántartásban ellenőrzi a felhasználónevet. Abban az esetben, ha létezik felhasználónév, akkor a bejelentkezést elfogadja a rendszer.

Ezen hitelesítési módszer használata során az ügyfélszámítógépnek és az alkalmazás kiszolgálónak ugyan abban a a Windows tartományban kell lennie.

Engedélyezési módszerek:

- Szerepkiosztás az adatbázis szerint: ebben az esetben az alkalmazás ellenőrzi az információkat a saját adatbázisában és meghatározza a hitelesített felhasználó jogosultságait.

- LDAP-alapú szerepkiosztás: a rendszer az LDAP “Biztonsági csoportok(Security Groups)” beállításai alapján állítja be, a hitelesített felhasználó jogosultságait.

A fenti módszerek függetlenül műkednek egymástól:

pl.: Az SSO mind az LDAP mind a Q-net adatbázis hitelesítéssel együtt működik. A hitelesítési és az engedélyezési módszerek 6 féle képpen kombinálható.

- A Q-net V6 felhasználói hitelesítési és ellenőrzési módszerei*

Előnyeik okán néhány módszert kiemelnénk:

- Az első módszer a legegyszerűbb. Az alkalmazás kezeli az összes felhasználót és jelszót. Ezzel a módszerrel, könnyen telepíthető és karbantartható az alkalmazás.

- A 4. és az 5. módszer a két legegyszerűbb SSO megoldás. Egy fontos dolog azonban, amire ügyelni kell, hogy az ügyfélszámítógépnek és az alkalmazás szervernek ugyanabban a Windows tartományban kell lennie és a windows felhasználói névnek meg kell egyeznie a Q-net felhasználói névvel. Ezek a módszerek az LDAP szerverrel vagy anélkül is használhatóak.

- A 6. módszer lehetővé teszi a Q-net felhasználók számára, hogy az LDAP csoportok által különböző szerepköröket kapjanak.

Az alábbi dokumentum részletesen leírja a fenti 6 módszer konfigurációját.

#1 Módszer

Űrlap, hitelesítés és szerepkör hozzárendelés használata az adatbázis beállítások alapján

Ez az alapértelmezett módszer. A telepítés után a rendszer ezt a módszert fogja használni. A bejelentkezéshez a felhasználónak meg kell adnia a felhasználónevét és jelszavát. Ezt követően az alkalmazás a saját adatbázisát használja a felhasználó, mint ahogy a felhasználói szerep azonosítására is. Az adatbázis biztonságos(hash) formátumban tárolja a felhasználói jelszavakat.

Konfigurációs paraméterek:

Ennek a módszernek a használatához a “Felhasználó azonosító rendszer típusa” paramétert “ Autentikáció az adatbázisban tárolt adatok alapján” értékre kell állítani. Míg a “Felhasználó azonosítás módja” paraméternél “Felhasználói név és jelszó bekérése” opciót kell választani.

#2 Módszer

Űrlap, LDAP alapú hitelesítés, szerepkör-hozzárendelés, adatbázis beállítások segítségével

Ez a módszer hasonló az előzőhöz, a különbség az, hogy a rendszer LDAP szerver segítségével ellenőrzi a megadott felhasználó nevet és jelszót.

Ebben az esetben az alkalmazás nem tárolja a jelszavakat. A felhasználói szerepkörök az alkalmazás adatbázisában tárolódnak. Ennek a módszernek az az előnye, hogy a felhasználónév és a jelszó megegyezik a windows azonosítókkal, ezáltal elegendő egy helyen fentartani őket(LDAP szerveren). Az alkalmazás által rögzített felhasználói azonosítóknak megkell egyeznie az LDAP felhasználói azonosítokkal (“CN” atribútumokkal): A rendszer ezzel a “USER_ID”-val fogja összekapcsolni az alkalmazás felhasználóit az LDAP felhasználokkal.

Konfigurációs paraméterek:

Ennek a módszernek a használatához: “Felhasználó azonosító rendszer típusa” paramétert “Autentikáció az LDAP szerver segítségével” értékre kell állítani, míg a “felhasználó azonosítás módja” paraméternél a “Felhasználó név és jelszó bekérése” lehetőséget kell választani.

Állítsa be az “LDAP szerver URL”-jét (A Microsoft AD LDAP szerver alapértelmezett portja a “389”), majd az “LDAP lekérdezés kezdete” és a “Teljes felhasználói név LDAP hozzáféréshez” paraméterekben (piros keret a lenti képen). “DC“ paramétereket a helyi LDAP beállítások szerint kell beállítani.

Az “LDAP lekérdezés kezdete” és a “Teljes felhasználói név LDAP hozzáféréshez” paraméterek beállításai átmásolhatóak az LDAP Manager alkalmazásból. Az alábbi kép a Microsoft AD LDAP kiszolgáló adatstruktúráját mutatja, amint az Apache Directory studioban megjelenik.

A felhasználók kiválasztása után a piros keretek mutatják a felhasználó „distinguishedName” paraméterét. (Ebben a példában „CN=admin,CN=Users,DC=vbox,DC=v2003”). Másolja a “DC“ atribútumokat a „distinguishedName” paraméterből a Q-net adminisztrációs oldal “LDAP lekérdezés kezdete” és az “Teljes felhasználói név LDAP hozzáféréshez” paramétereibe.

Mentse a beállításokat, de ne hagyja el az adminisztrációs oldalt, amíg a beállítások egy másik böngészőablakban le nem lettek tesztelve!

Abban az esetben ha a bejelentkezés nem sikerül az új ablakban, módosítsa a beállításokat addig, amíg a felhasználó nem tud sikeresen bejelentkezni. Sikeretlen beállítások esetén érdemes beállítani az eredeti űrlapot és az adatbázis alapú konfigurációt, majd kattintson a “Mentés” gombra!

#3 Módszer

Űrlap, LDAP-alapú hitelesítés és szerepkör-hozzárendelés használata

A rendszer ellenőrzi a beírt felhasználó nevet és jelszót az LDAP szerver segítségével. A felhasználói szerepeket az LDAP “Biztonsági csoportok“ fogják hozzárendelni. Ennek a módszernek az előnye, hogy ugyanazokat a felhasználó neveket és jelszavakat használja, ezért elegendő egy helyen(LDAP szerveren) fenntartani őket. Ezen felül a felhasználói szerepkörök és fiók hozzárendelések az LDAP csoportok segítségével beállíthatók.

A módszer biztonsági csoportjának kezelése, megegyezik a 6. módszerével ami a 6. fejezetben van leírva. Az alkalmazás által rögzített felhasználói azonosítóknak meg kell egyezniük az LDAP felhasználói azonosítókkal (“CN” atribútumokkal): A rendszer ezzel a USER_ID-val fogja összekapcsolni az alkalmazás felhasználóit az LDAP felhasználokkal.

Konfigurációs paraméterek:

A módszer használatához a “Felhasználó azonosító rendszer típusa” paramétert “ Autentikáció, Fiók- és szerepkör hozzárendelés az LDAP szerver segítségével” paramétert kell beállítani, míg a “Felhasználó azonosítás módja” paraméternél a “ felhasználói név és jelszó bekérése” opciót kell választani.

Állítsa be “LDAP szerver URL”-jét (A Microsoft AD LDAP szerver alapértelmezett portja a “389”), majd az “LDAP lekérdezés kezdete” és a “Teljes felhasználói név LDAP hozzáféréshez” paraméterekben (piros keret a lenti képen). “DC“ paramétereket a helyi LDAP beállítások szerint kell beállítani.

A többi paraméter beállítása hasonló a 6. módszerhez, ezért azokat az adott fejezet fogja ismertetni.

#4 Módszer

Windows Domain SSO, hitelesítés és szerepkör-hozzárendelés az adatbázis beállítások alapján

Ez a módszer az SSO-t LDAP nélkül biztosítja.

Az alkalmazás a saját adatbázisát használja a felhasználói azonosító ellenőrzésére. Ennek a módszernek az az előnye, hogy a felhasználó gyorsan használhatja az alkalmazást ( nem kell megadnia felhasználó nevet és jelszót), illetve a konfigurálás is egyszerű (nem szükséges beállítani az LDAP szervert).

Az alkalmazás által rögzített felhasználói azonosítoknak meg kell egyezniük a windows tartomány felhasználó neveivel: a rendszer ezzel a USER_ID-val fogja összekapcsolni az alkalmazás felhasználóit a tartományi felhasználókkal.

Konfigurációs paraméterek:

Ennek a módszernek a használatához “Felhasználó azonosító rendszer típusa” paramétert a “Autentikáció az adatbázisban tárolt adatok alapján” értékre kell állítani, míg a “Felhasználó azonosítás módja” paraméternél a “ Egyszeri bejelentkezési módszer (Windows Domain SSO)” opciót kell kiválasztani.

Egy dologra vigyázni kell, hogy a Windows felhasználó nevének (pl.:MYDOMAIN\user1) és a Q-net V6 ban tárolt felhasználó névnek (user1) azonosnak kell lennie.

A rendszer nem fogadja el azoknak a felhasználóknak a bejelentkezési kísérletét, akiknek a felhasználó neve nem szerepel a Q-net V6 adatbázisban.

A szerepkörök és a fiókok hozzáférhetőségei a Q-net V6 admin oldalon konfigurálhatók.

#5 Módszer

Windows Domain SSO, LDAP-alapú hitelesítés , szerepkör-hozzárendelés adatbázis beállítások alapján

A rendszer az LDAP szerver segítségével ellenőrzi a megadott felhasználó nevet. A beállítások által hozzárendelt felhasználói szerepkörök az alakalmazás adatbázisában vannak tárolva.

Ennek a módszernek az előnye, hogy a felhasználó gyorsan tudja használni az alkalmazást (nem kell megadnia a felhasználó nevet és a jelszót), valamint hogy a felhasználói szerepkör és az eszköz beállításai egyetlen felületen keresztül konfigurálhatók.(A q-net adminisztrációs alkalmazásban)

Az LDAP manager alkalmazás csak a felhasználói jelszavakat tárolja. Az alkalmazás által rögzített felhasználói azonosítoknak meg kell egyezniük az LDAP felhasználói azonosítokkal (“CN” atribútumokkal): rendszer user_id-val fogja összekapcsolni az alkalmazás felhasználóit az LDAP felhasználókkal.

Konfigurációs paraméterek:

Ennek a módszernek a használatához “Felhasználó azonosító rendszer típusa” paramétert a “Autentikáció az LDAP szerver segítségével” értékre kell állítani, míg a “Felhasználó azonosítás módja” paraméternél a “Egyszeri bejelentkezési módszer” lehetőséget kell választani.

Állítsa be az “LDAP szerver URL”-jét majd az “LDAP lekérdezés kezdete” és az “Teljes felhasználói név LDAP hozzáféréshez” paraméterekben. “DC“ paramétereket a helyi LDAP beállítások szerint kell beállítani.

A rendszer megtagadja annak a felhasználónak a bejelentkezését akinek, a felhasználóneve nem szerepel az LDAP nyilvántartásban.

Egy dologra vigyázni kell, hogy a Windows felhasználó nevének (pl.:MYDOMAIN\user1) és a Q-net V6 ban tárolt felhasználó névnek (user1) azonosnak kell lennie.

A rendszer nem fogadja el azoknak a felhasználóknak a bejelentkezési kísérletét, akiknek a felhasználó neve nem szerepel a Q-net V6 adatbázisban.

A szerepkörök és a fiókok hozzáférhetőségei a Q-net V6 admin oldalon konfigurálhatók.

Az 5. módszert csak abban az esetben szabad használni, ha az LDAP kiszolgáló és a Windows tartomány vezérlő más felhasználói adatbázisban működnek. Abban az esetben ha a Windows tartomány vezérlő ugyan azt az LDAP (AD) szervert használja, akkor a 4. módszer javasolt.

#6 Módszer

Windows Domain SSO, LDAP-alapú hitelesítés és szerepkör-kiosztás

A rendszer ellenőrzi a beírt felhasználó nevet és jelszót az LDAP szerver segítségével. A felhasználói szerepeket az LDAP “Biztonsági csoportok“ fogják hozzárendelni. Ennek a módszernek az előnye, hogy ugyanazokat a felhasználó neveket és jelszavakat használja, ezért elegendő egy helyen(LDAP szerveren) fentartani őket. Ezen felül a felhasználói szerepkörök és fiók hozzárendelések az LDAP csoportok segítségével beállíthatók.

A módszer biztonsági csoportjának kezelése, megegyezik a 6. módszerével ami a 6. fejezetben van leírva. Az alkalmazás által rögzített felhasználói azonosítóknak meg kell egyezniük az LDAP felhasználói azonosítókkal (“CN” atribútumokkal): A rendszer ezzel a USER_ID-val fogja összekapcsolni az alkalmazás felhasználóit az LDAP felhasználókkal.

Konfigurációs paraméterek:

Ennek a módszernek a használatához “Felhasználó azonosító rendszer típusa” paramétert az “Autentikáció az LDAP szerver segítségével” értékre kell állítani, míg a “Felhasználó azonosítás módja” paraméternél az “Egyszeri bejelentkezési módszer” lehetőséget kell választani.

Állítsa be “LDAP szerver URL”-jét (A Microsoft AD LDAP szerver alapértelmezett portja a “389”), majd az “LDAP lekérdezés kezdete” és a “Teljes felhasználói név LDAP hozzáféréshez” paraméterekben (piros keret a lenti képen). “DC“ paramétereket a helyi LDAP beállítások szerint kell beállítani.

Figyelmeztetés: Az “Automatikus LDAP import” opció beállítása és a “Azonnali Szinkronizálás” gomb megnyomása felülírja a meglévő felhasználói és fiókbeállításokat.

Q-net V6 fiókok hozzárendelése az LDAP biztonsági csoportokhoz.

Azon AD “Biztonsági csoportok” hozzárendeléséhez, amely rendelkezik fiókkal a Q-net rendszerben, a csoport nevének meg kell egyeznie a fiók azonosítójával(ID).

Az alkalmazás csak azokat az LDAP csoportokat ellenőrzi amelyek a Q-net szót tartalmazzák a “notes” mezőben.

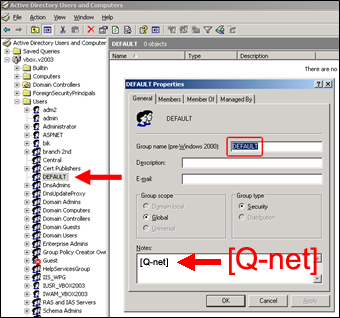

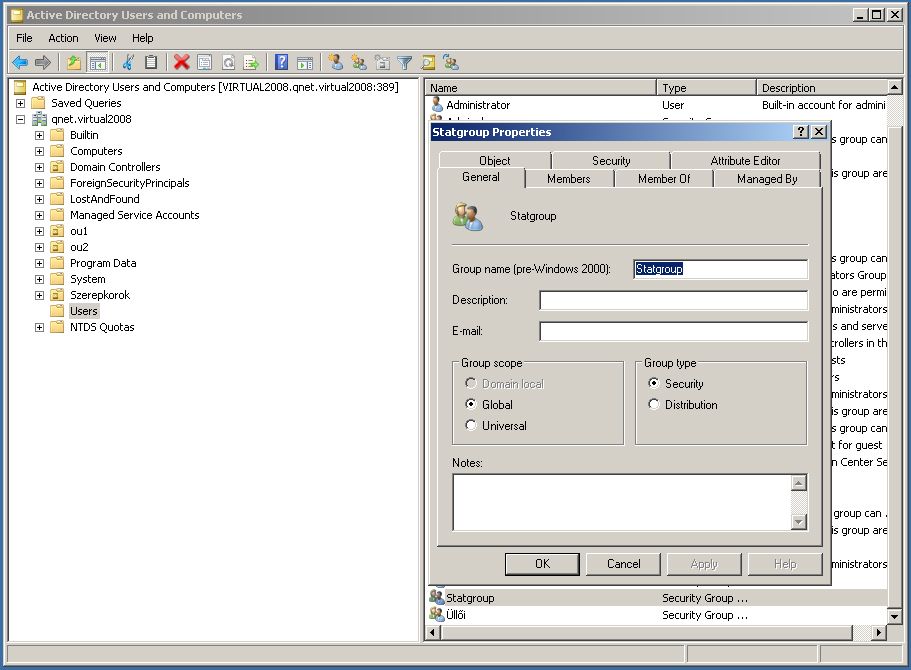

Az alábbi képen az AD csoport a default elnevezésű fiókot mutatja:

Ugyanez a csoport fiókként jelenik meg a Q-net alkalmazás adminisztrációs oldalán:

A fiók ügyintézőienk beállítása

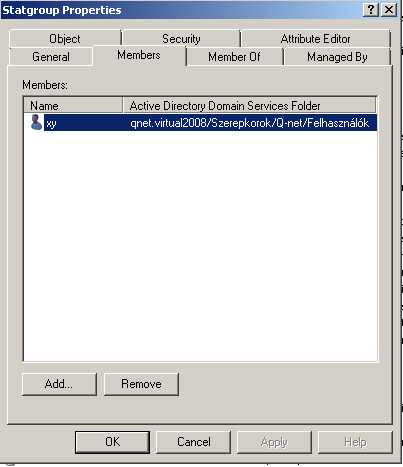

A fiókhoz tartozó ügyintézők az AD csoport tagjaival határozhatók meg:

A tagok szerepkörei a Q-net alkalmazás adminisztrációs oldalán állíthatók be, a “Fióki felhasználó-csoportok tagjai az alábbi szerepköröket kapják meg” paraméter segítségével:

Egy fiókhoz korlátlan számú ügyintéző rendelhető hozzá.

A fiók adminisztrátorok beállítása

A fiók rendszergazdája az AD csoport kezelőjének segítségével határozható meg („managedBy” attribútum):

A fiókkezelő szerepkörei a Q-net alkalmazás adminisztrációs oldalán állítható be, “Fióki felhasználó-csoportok tulajdonosai az alábbi szerepköröket kapják meg” paraméter segítségével:

Egy fióknak csak egy fiókkezelője lehet, ezen a felhasználón kívül a központi rendszergazdák módosíthatják a fiók beállításait. Lehetőség van több központi rendszergazda konfigurálására: ők minden fiókhoz hozzáférhetnek.

A központi rendszergazdák létrehozását a következő fejezet ismerteti.

Központi rendszergazdák létrehozása

A központi rendszergazdák számára létre kell hozni egy LDAP felhasználói csoportot, amelynek tagjai megkapják a központi rendszergazda szerepet.

Ez az LDAP csoport nem feleltethető meg egy meglévő fióknak: ez csak a központi rendszergazda szerep biztosítására használható.

A központi rendszergazda csoport alapértelmezett neve “Central”, amelyet a Q-net admin felületén lehet módosítani. Ennek a csoportnak a tagjai lesznek a központi rendszergazdák:

A központi rendszergazdák LDAP-csoportjának neve és a Q-net V6 felhasználói szerepkör módosítható a Q-net admin felületen:

Mivel “Central” csoport tagjai “ Rendszergazda” szerepet kapnak, hozzáférhetnek minden fiók beállításához.

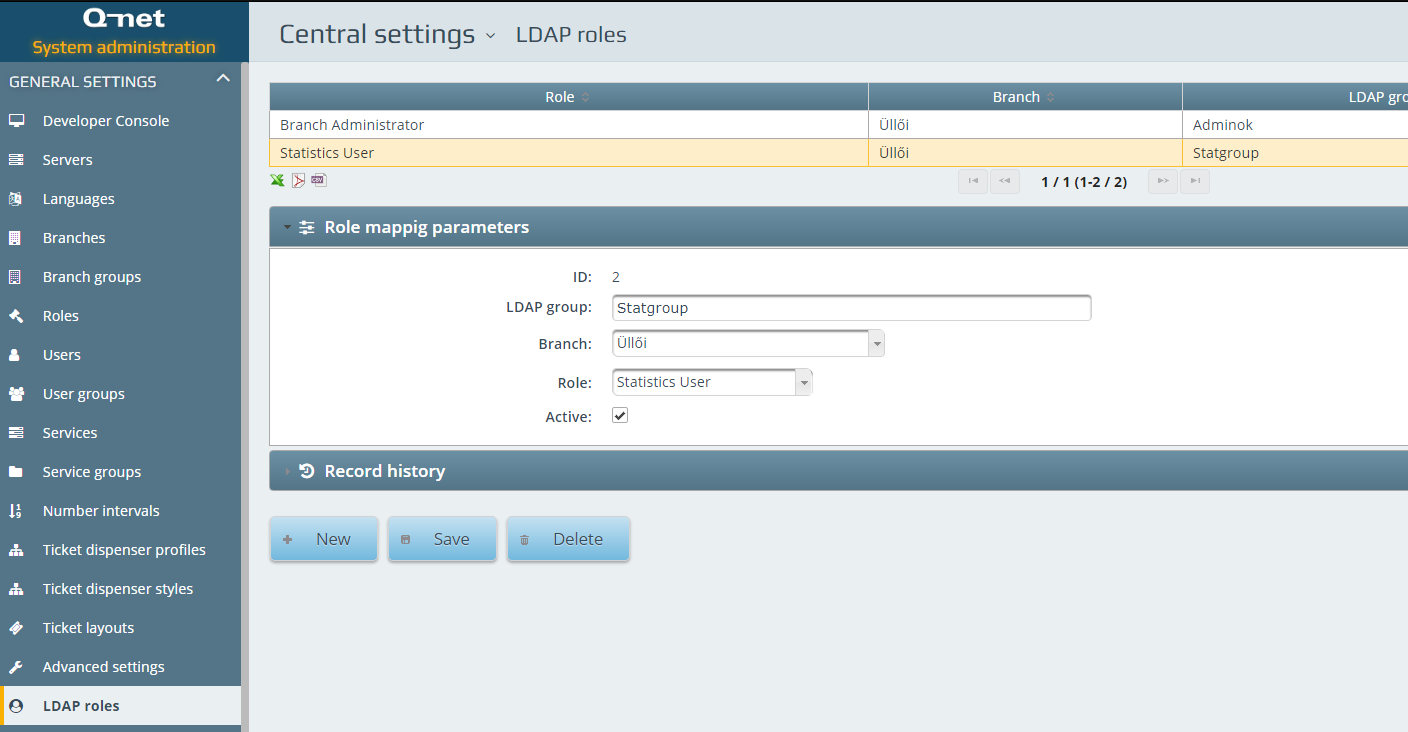

LDAP szerepkörök

#6 Módszer Esetén csak az Ügyintézői és Rendszergazdai szerepeket hozhatja létre, illetve kezelheti az AD-n keresztül. Az LDAP roles funkcióval kezelheti az egyedi szerepköröket is:

Itt új LDAP szerepköröket hozhat létre meglévő

Felhasználói szerepkörök hozzárendelésével és alkalmazhatja őket egy adott vagy az összes fiókra.

Másrészt az AD-ben létre kell hoznia egy új csoportot a korábban beállított LDAP csoport nevével, és ki kell töltenie a notes mezőt a következővel : [Q-net]

Felhasználók hozzáadása ehhez az AD csoporthoz, szinkronizálja a Q-net felhasználói jogosultságokat.

Egyszeri bejelentkezés engedélyezésea Firefox böngészőben

A Mozilla Firefox böngésző szigorúbb biztonsági irányelveket követ mint a Chrome és a Explorer.

Ez miatt a nem-SSL kapcsolatot nem tekintik biztonságosnak. Az egyszeri bejelentkezés esetén a felhasználónév nem kerül automatikusan elküldésre, a jelszó ablak minden esetben megjelenik. A firefox az alábbi módon kényszeríthető az egyszeri bejelentkezés használatára:

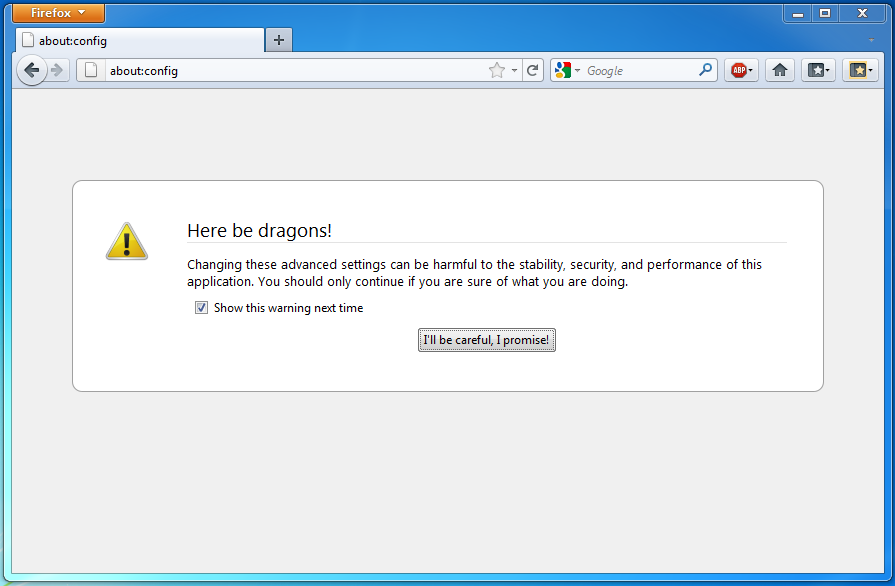

- Nyissa meg a Firefox böngészőt és írja be a címsávba about:config parancsot.

- Egy figyelmeztetést fog kapni- kattintson a “I’ll be careful, I promise!” gombra.

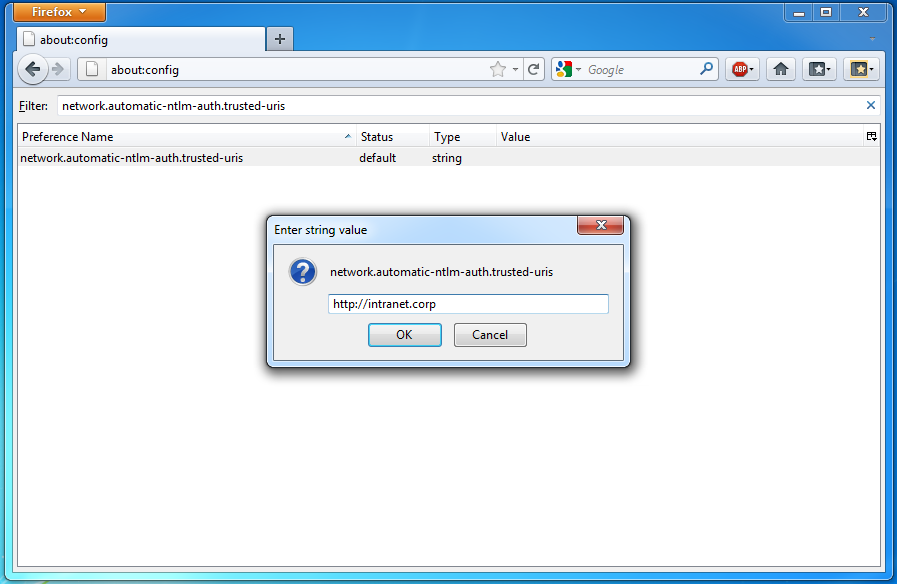

- A ‘Filter’ mezővel keresse meg a network.automatic-ntlm-auth.trusted-uris __configuration paramétert

- Kattintson duplán a konfigurációs paraméter nevére

- Írja be az alkalmazás webhelyének gyökér URL-jét (portszám nélkül), az NTLM hitelesítés engedélyezéséhez a következő formában: „http://myhost”.

- Ezután, amikor a felhasználó megnyitja az alkalmazás webhelyét, már be lesz jelentkezve az NTLM en keresztüli Windows hitelesített adatokkal.

Felhasználói dokumentációk

Felhasználói dokumentációk